Bevezetés a szimmetrikus kulcs titkosításba

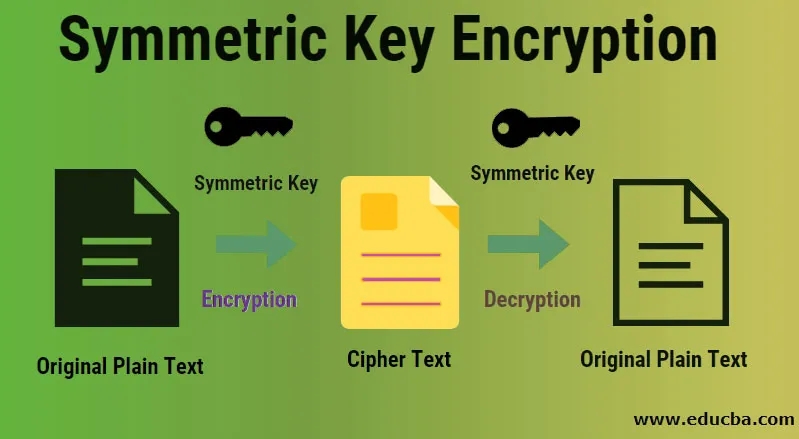

A szimmetrikus kulcsos titkosítást a titkosítási technika típusának tekintik, ahol csak egy titkos kulcsot, amely szintén a titkos kulcs, használják az elektronikus üzenetek titkosításához és visszafejtéséhez.

Ezek az algoritmusok, amelyeket a kriptográfia esetén használnak, és azonos típusú kulcsokat használnak mindenféle titkosítási technikához, amelyek mind a sima szöveg titkosításával, mind a blokk rejtjeleinek dekódolásával kapcsolatosak. A kulcsok alakja és felépítése azonosak lehet, vagy lehet egy egyszerű átalakulás, amely a kulcsok közötti váltás során bekövetkezik. A kulcsok összességében egy vagy két fél közötti megosztott titkot reprezentálnak, amelyet hatékonyan lehet felhasználni az információs kapcsolat magánkézben tartására. Ez a konstrukció, ahol mindkét fél egyenlő hozzáféréssel rendelkezik a titkos kulcshoz, a szimmetria alapú titkosítás kritikus hátránya.

Ez nem áll fenn az aszimmetrikus kulcs titkosítás vagy a nyilvános kulcs alapú titkosítás technikája esetén. A szimmetrikus kulcsok akár blokk rejtjeleket, akár stream rejtjeleket használhatnak. Amikor használja ezt a titkosítást, akkor gondoskodik arról, hogy az adatok olyan titkosított formává alakuljanak, amelyet senki sem ért meg, aki nem fér hozzá a titkos kulcshoz a dekódoláshoz. Miután a címzett, aki hozzáfér a kulcshoz, birtokolja az üzenetet, ellenőrizjük, hogy az algoritmus megfordítja-e a művelet állapotát úgy, hogy az üzenet visszakerül az eredeti és érthető formába.

Megértés

- Mint a szimmetrikus kulcs-titkosítási technika esetében már említettük, csak egyetlen kulcsot, más néven titkos kulcsot használunk az elektronikus információk titkosításához és dekódolásához. Ezért mindkét entitásnak, amely részt vesz a szimmetrikus kulcs titkosítás folyamatában, meg kell győződnie arról, hogy egyetlen kulcs meg van osztva a felek mindkét csoportja között. Ez kevésbé megbízható módszer, ha összehasonlítjuk az aszimmetrikus kulcs titkosítással, mivel ez a technika mind a nyilvános, mind a magánkulcsokat használja a dekódolás és a titkosítás céljából.

- Szimmetrikus kulcsos titkosítás esetén a mindkét fél birtokában lévő titkos kulcs bármi lehet, például jelszó vagy jelszó, vagy lehet egy véletlenszerű betűk vagy számok, amelyeket egy biztonságos véletlenszám-generátor generált. (RNG). Ezt az RNG-t olyan kritikus alkalmazásokhoz használják, mint például banki alapú titkosítás, ahol a szimmetrikus kulcsokat az RNG használatával kell fejleszteni, amely szintén egy iparági szabvány, mint például a FIPS 140-2.

Hogyan könnyíti meg a szimmetrikus kulcs titkosítás a működést?

A szimmetrikus kulcs titkosításnak nem kell külön magán- és nyilvános kulcsokon támaszkodnia, mint az aszimmetrikus kulcs titkosítási technológiánál. Egy egyszerű megosztott kulcsot használ, amely az adatok és információk továbbítására használható titkosítási és visszafejtési algoritmusok felhasználásával. Ezért viszonylag kevésbé bonyolult az egyetlen kulcs visszafejtése, mint a két kulcs visszafejtése, ezért könnyebb megközelítés a munkához.

Mit tehet a szimmetrikus kulcs titkosítással?

Ez használható RC6, DES, RC5, AES, RC4, Blowfish, Twofish, CAST5, Kígyó, 3DES, Skipjack, IDEA, Safer ++ stb. Esetén. technikákat. Az üzenet titkosításakor nem garantálhatja, hogy az üzenet tartalma titkosításkor nem változik. Ezért egy üzenet-hitelesítő kódot adunk hozzá a titkosításhoz, hogy megbizonyosodjunk arról, hogy a titkosításban végrehajtott változtatásokat a fogadó oldal jól észreveszi.

Előnyök

1. Rendkívül biztonságos: Ez az algoritmus rendkívül biztonságos algoritmus, mivel csak egy kulcsot használnak mindenféle tranzakcióhoz.

2. Viszonylag gyors: Ez egy gyorsabb algoritmus, mivel ezekhez az algoritmusokhoz nem sok komplex felépítés tartozik.

3. Könnyebb és kevésbé összetett szerkezet: Ez az algoritmus hatékonyabb, és viszonylag kevésbé összetett felépítésű is.

Miért használjunk szimmetrikus kulcsos titkosítást?

Ezt a titkosítást ki kell használnunk, mivel ez biztosítja, hogy ne kerüljön veszélybe a biztonság, amely kulcsfontosságú szabvány, különös tekintettel az összes banki alapú alkalmazásra és más kritikus adatigényes cégekre. Ezt az algoritmust is használnunk kell, mivel viszonylag gyorsabb ütemben jár, mint az ugyanazon bajnokság többi algoritmusa.

Jövőbeli hatály

Ezeknek a kulcsoknak az a képessége, hogy előállítják azokat, amelyeket több megadott algoritmus-készlettel használnak, amelyeket kifejezetten a kriptoszisztémáknak hívnak, hogy feküdjenek, amíg ezek az algoritmusok az egyik tranzakció végrehajtására, vagy a üzenetcsomag. Amint az adatokat eljuttatják a címzetthez, a szimmetrikus kulcs titkosítási hatóköre eltűnik, mivel a kulcs megsemmisül, és új kulcs jön létre egy másik adatkészlethez.

Miért van rá szükség?

Az adatok kritikus jelentőségűek, és az adatbiztonság az egyik legnagyobb kihívás, amellyel a nagyvállalatok és a bankok manapság küzdenek. Az adatok egyszerű szöveges formáját támadó vagy hackerek könnyen megváltoztathatják és lejátszhatják. Ezért ezeknek a kritikus információknak a biztosítása kötelezővé válik, majd az algoritmusok és technikák, például a szimmetrikus kulcs titkosítás kerülnek játékba.

Hogyan segít a szimmetrikus kulcs titkosítási technológia a karrier növekedésében?

Az adatok biztonsága az egyik elsődleges kihívás, amellyel sok vállalkozás manapság szembesült. Ezért, ha olyan technikákat tanul, mint a szimmetrikus vagy aszimmetrikus kulcs titkosítási technikák, akkor láthatja az utat a számítógépes kriminalisztikai osztályon, kriptográfiai osztályokon, etikai hackelésen és más DoD alapú kutatóintézetekben.

Ajánlott cikkek

Ez egy útmutató a szimmetrikus kulcs titkosításhoz. Itt tárgyaljuk a munkavégzést, felhasználását, szükségességét, jövőbeli hatályát, előnyeit és azt, hogy ez a technológia hogyan fog segíteni a karriernövekedésben. A további javasolt cikkeken keresztül további információkat is megtudhat -

- Kriptográfia vs titkosítás

- DES algoritmus

- Mi az a puffer túlcsordulás?

- HTTP gyorsítótárazás

- A titkosító típusai

- Véletlenszám-generátor a Matlab-ban

- Véletlenszám-generátor C # -ben

- Véletlenszám-generátor a JavaScript-ben

- Patak Cipher vs Blokk Cipher