Kiberbiztonsági eszközök - Az informatikai környezet védelme kritikus jelentőségű. A méretnek nem számít, mikor kell megóvnia az indulást vagy a vállalkozást. Hackerek, vírusok, rosszindulatú programok … ezek csak néhány a virtuális világ valós veszélyeiről. Biztonsági intézkedéseket kell alkalmazni. Az emberek hallottak a SaaS-ról vagy a szoftverről mint szolgáltatásról. De valamennyien gondolkodott-e a biztonság mint szolgáltatás? A hálózat minden egyes számítógépbiztonságának rendelkeznie kell páncélzattal, különben a hackerek és a számítógépes bűnözők meg fogják jelölni. A régebbi hálózati biztonsági eszközöktől, amelyeket telepíteni kell a „plug and play” biztonsági erőforrásokhoz, vannak olyan eszközök, amelyek megfelelnek az eltérő követelményeknek.

Rétegű biztonsági megközelítés: Sok védelmi vonal

Képforrás: pixabay.com

Az egyik védelmi vonal nem fog védeni téged, sokan védenek. Az informatikai biztonsági ökoszisztéma - az adat, az alkalmazás, a hálózat, a gazdagép és a kerület - különböző szintjeinél fontos a végponttól kezdődő biztonság, és számos eszköz közül választhat. Tehát, fegyverződj meg a sok fegyverrel az arénádban, és biztonságban légy, és ne bocsásson meg. Válaszd ma ezeket a csodálatos kiberbiztonsági eszközöket, és szerezz magadnak saját ragyogó páncélodat, hogy megvédj téged a kibervilág büntető mesterei ellen.

A páncél tervezése: 10 nyílt forráskódú szoftver kiberbiztonsági eszköz

Az élet legjobb dolgai a szabad és a nyílt forráskódú szoftverek az egyik. Az adat- és hálózati szintű biztonságot jelentősen javítják ezek a szoftver eszközök, amelyek megnyitják az ajtót a biztonságosabb számítógépes világ számára.

# 1 Gnu PG: Az Ön személyes adatainak védelme

A GNU Privacy Guard / GPG egy eszköz, amelyet fájl- és e-mail titkosításhoz használnak. Az erős titkosítási intézkedés óriási biztonságot fog biztosítani az adatok szintjén. Ez a PGP vagy a Pretty Good Privacy megvalósítható nyílt forráskódú alternatívája. Megfelel az OpenPGP szabványoknak.

Képforrás: pixabay.com

Ez a parancssori eszköz része a nagyobb Linux-kínálatoknak, például az Ubuntu, az openSUSE, a CentOS és a Fedora. Tehát dobja el a kalapját a gyűrűben ma, és használja ezt a csodálatos eszközt az adatok védelméhez, a GPG segítségével nyilvános és magánkulcsokat generálva a biztonsági mentési kiszolgálón, és a portkulcsot importálva minden adatkiszolgálóra, ahonnan biztonsági másolatot kell készíteni, és titkosítsa azt. .

# 2 Truecrypt: Igazi megoldás

Számos nyílt forráskódú segédprogram van a lemezszintű titkosításhoz. A Truecrypt tökéletes a lemezszintű titkosításhoz. Ezt a nyílt forráskódú biztonsági eszközt használják a lemezes titkosításhoz. Ez a praktikus eszköz a helyes választás, mivel a Truecrypt automatikusan titkosítja az adatokat, mielőtt az adatokat a lemezre menti, és teljesen visszafejtje azokat, miután betöltették őket a lemezről, a sans felhasználói beavatkozással.

# 3 Nyílt webalkalmazás-biztonsági projekt: A Vulnerabi webes elleni küzdelem

Az alkalmazások biztonsága ugyanolyan kritikus, mint a biztonság többi szintje, mivel ugyanúgy, ahogy a web jelenléte és fejlesztése egyre növekszik, a web biztonsági rései is növekednek. Az alkalmazás biztonsága fontos. Az OWASP egy nyílt forráskódú webalkalmazás-biztonsági projekt, amely a bevált gyakorlatokat és a kód-áttekintési lépéseket tartalmazza többek között az iránymutatások között, amelyeket a fejlesztők, építészek és tervezők felhasználhatnak a biztonságos szoftver kifejlesztésére.

Ajánlott tanfolyamok

- R Studio Anova Techniques tanfolyam

- Tanúsító képzés az AngularJS-ben

- Professzionális ISTQB 1. szintű képzés

- Szoftvertesztelés alapjai edzőcsomag

# 4 ClamAV: A tökéletes antivírus eszköz

Képforrás: pixabay.com

A host szintű biztonság védelmet nyújt egyes eszközöknek, például kiszolgálók PC-jének és laptopjainak. A ClamAV tökéletes antivírus rendszer a különböző forrásokból származó adatok szkennelésére. Ez egy nyílt forráskódú víruskereső, amelyet az adatok ellopására irányuló rosszindulatú programok, vírusok és halálos trójaiak elfogására terveztek.

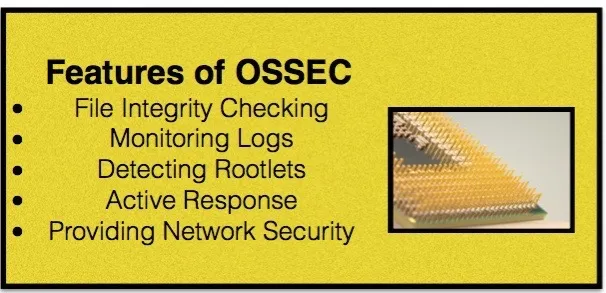

# 5 OSSEC: A biztonsági igények integrálása

A nyílt forráskódú biztonság egy nyílt forráskódú eszköz, amely biztosítja a SIM és SEM megoldásokat, valamint a naplófigyelést. Ez egy nyílt forráskódú HIDS vagy otthoni behatolás-érzékelő rendszer. Az OSSEC segít az ügyfeleknek a szabványok betartásában, valamint a biztonsági események kezelésének és a biztonsági események kezelésének integrálásában.

# 6 Snort: IDS / IPS eszköz különbséggel

A Snort egy nyílt forráskódú hálózati IDS / IPS (behatolás-észlelési és -megelőzési rendszer), amely az átlagos tűzfalnál részletesebben végzi az áthaladó hálózati forgalom észlelését és elemzését. Az IDS és IPS eszközök ismertek a forgalom elemzésére és a csomag összehasonlítására a korábbi vagy ismert támadási profilok adatbázisaival. Az IDS eszközök figyelmeztetik az informatikai személyzeteket a támadásokra, de az IPS rendszerek tovább lépnek - blokkolják a káros forgalmat. A kettő keveréke az átfogó biztonsági architektúra nélkülözhetetlen része.

# 7 OpenVAS: Átfogó biztonsági rés beolvasása

Az OpenVAS szolgáltatások és eszközök kerete, amely intenzív sebezhetőségi szkennelést, valamint felügyeleti rendszereket kínál. Ez a Nessus nyílt forráskódú verziója. A biztonsági rés kezelése hozzáadható a javításokhoz és a konfigurációkezeléshez, valamint víruskereső szoftverekhez a rosszindulatú programok blokkolására / elpusztítására.

# 8 BackTrack: A jobb úton

Képforrás: pixabay.com

Ez a jól ismert Linux alapú biztonsági disztribúció a penetráció tesztelésére szolgál. Ez egyablakos megoldást kínál a biztonsági igények kielégítésére, és több mint 300 OSS eszközt foglal magában, különféle kategóriákba sorolva.

# 9 OSSIM: Minden egy biztonsági megoldás

A nyílt forráskódú biztonsági információkezelés olyan biztonsági információs és eseménykezelő megoldást kínál, amelybe a nyílt forráskódú szoftverek Snort, OpenVAS, Mrtg, NTOP és Nmap integráltak. Ez egy költséghatékony megoldás a hálózat / gazdagépek egészségének és biztonságának megfigyelésére.

# 10 IPCop: A kerület védelme

Kerület… ez a végső határ, ahol a hálózat véget ér, és megkezdődik az internetbiztonság. A kerület egy / több tűzfalat tartalmaz a hálózat védelmére. Az IPCop egy Linux alapú tűzfal-disztribúció, amelyet a hálózat védelme érdekében konfiguráltak és készítettek. Futtatható külön gépeken vagy az ISP hálózat mögött. Az IPCop által kínált egyéb funkciók közé tartozik a DNS szerver, a proxy szerver és a DHCP szerver.

Push and Play biztonság: Automatizált felhő biztonsági megoldások

Képforrás: pixabay.com

# 1 Qualys: Cloud eszköz eszközök és webes alkalmazások biztonságához

A Qualys az eszközöket és alkalmazásokat csak felhőalapú megoldás révén biztosítja. Nincs szükség hardverre és / vagy szoftverre. Ez az eszköz nem csak a rosszindulatú programokat azonosítja, hanem lépéseket is nyújt az adatok biztonságának megőrzése érdekében a SaaS, a PaaS és az IaaS világában. Mi több, célja csak felhő tűzfal létrehozása.

# 2 Fehér sapka biztonsága: védelem az alulról felfelé

A White Hat Security átfogó biztonsági megoldásokat kínál a kódolástól az előkészítésig és tesztelésig. Emellett segíti a webes alkalmazások felmérését a lyukak szempontjából, és tűzfalként működik, és frissíti a talált fenyegetésekkel kapcsolatos információkat.

# 3 Okta: A tökéletes nyomkövető eszköz

Az Okta az identitásmenedzsmentre összpontosít - a felhasználók és helyük ismerete, beleértve az ügyfeleket, az alkalmazottakat és a partnereket. A bejelentkezések felfüggesztése az összes alkalmazásban a Google Apps-től az SAP-ig és az Oracle-hez még soha nem volt ilyen egyszerű.

Az Okta mindezt bármilyen eszközről nyomon követi. Olyan egyedi funkciókkal rendelkezik, mint például a kiváltságos helyzetbe helyezés egyetlen műszerfalról, házirendek végrehajtása az eszközök között és az egyszeri bejelentkezés lehetőségei.

# 4 Biztonsági pont: A leggyengébb lánc azonosítása a láncban

A Proofpoint a legjobb biztonsági eszköz a biztonsági rendszer támadásainak átváltására vagy lyukainak észlelésére, ahova a számítógépes bűnözők bejuthatnak. Középpontjában az e-mailek csak felhőalapú szolgáltatásokkal vannak ellátva minden vállalat számára, méretüktől függetlenül. Ez a biztonsági eszköz védi a kimenő adatokat és tárolja az adatokat az elvesztés megelőzése érdekében. Az adatok bármelyikének visszafejtéséhez nem használ kulcsot.

# 5 Zscalar: Közvetlenül a Cloud Network-hez

A Zscaler által kifejlesztett Direct to Cloud hálózat nagyon egyszerűen telepíthető és sokkal egyszerűbb megoldás, mint a hagyományos készülékrendszer biztonsága. Ez a felhőben lévő ellenőrző pont figyeli a hálózatból érkező és onnan érkező forgalmat. Megfigyelhetők a speciális helyi hálózatok is. Ez a biztonsági eszköz tökéletesen használható Android és iOS eszközökhöz.

# 6 CipherCloud: A biztonsági igények dekódolása

A CipherCloud védi a vállalati adatokat, a kommunikációt és még sok minden mást. Ez magában foglalja a víruskeresést, a titkosítást és a forgalom megfigyelését, a mobil biztonsági támogatás nyújtása útközben is. Ez a tökéletes biztonsági megoldás olyan termékekhez, mint a Chatter, a Box, az Office 365 és a Salesforce.

# 7 DocTrackr: Az óra jobbra fordítása időben

Ez a csodálatos biztonsági eszköz lehetővé teszi, hogy visszahúzza a dokumentumokat, megosztva őket, és kövesse nyomon mindenkit, aki megnyitja a fájlokat. Azon a feltevésen alapszik, hogy ha egy dokumentum kialszik a rendszeréből, az önön kívül marad, ez a fantasztikus biztonsági eszköz 100% -os ellenőrzést biztosít az összes dokumentum felett.

# 8 centrifugálás: 100% -os védelem bárhol, bármikor

A Centrify célja az identitáskezelés számos eszközön és alkalmazáson keresztül. A felhasználók és az ügyfelek egyaránt egy központi területen helyezkednek el, hogy figyelemmel kísérjék és irányítsák a vállalati politikák révén, és (természetesen) centrifugálják.

# 9 érzékelő: átláthatósági hálózati proxy

A hálózat és az internet közötti senki földjét a Vaultive védi, amely átlátszó hálózati proxyként működik. Ez a felhőalapú biztonsági eszköz az adatokat titkosítja, hagyva a hálózat irányát az alkalmazások számára. Ha titkosítani akarja az információkat, még mielőtt elhagyná magát, és továbbra is felhőben használja, a Vaultive a tökéletes megoldás. A CRM szoftverekre, a fájlmegosztó alkalmazásokra és a kommunikációs szolgáltatásokra is kiterjed, csak néhány területet említve.

# 10 SilverSky: A nagy adattár megérintése

Felhős égbolt vagy tiszta, a SilverSky a tökéletes biztonsági eszköz a virtuális világban. Ez a felhőalapú biztonsági eszköz e-mail figyelést, valamint védelmet, hálózati védelmet és a rendszerek HIPAA és PCI kompatibilisvé tételét nyújtja. A fenyegetési információk nagy adattárolóját szintén kihasználják, így a SilverSky tisztítja a levegőt és megakadályozza, hogy a rosszindulatú programok megtámadják a rendszert.

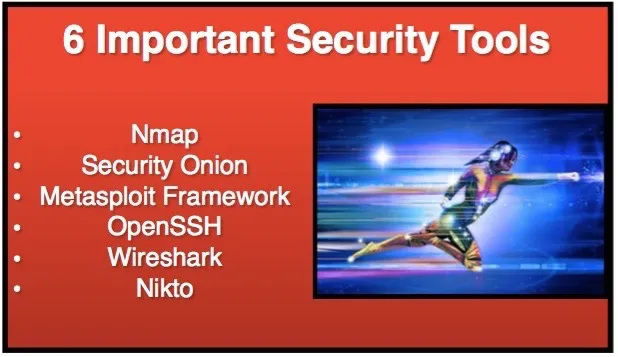

Alapvető biztonsági eszközök: 6 kiegészítést kell tartalmaznia a készlethez

Ezek a nyílt forráskódú biztonsági eszközök, amelyek a biztonsági hálózati eszközök arany szabványát képezik, hatékonyak, jól támogatottak és könnyen kezelhetők. A 6-nak kiberbiztonsági eszközök listájának a következőket kell tartalmaznia:

# 1 NMap: Az első számú portos szkennelő eszköz

Ezt használják hálózatok és portok letapogatására egy leolvasó eszközzel, és olyan erőteljes NSE szkriptekkel rendelkeznek, amelyek kiválóan alkalmasak a téves konfigurációk észlelésére és a hálózati biztonsággal kapcsolatos információk gyűjtésére.

# 2 Biztonsági hagyma: Réteges biztonság

Ez a hálózati biztonsági figyelő disztribúció tökéletes azok számára, akik olyan biztonsági eszközt szeretnének, amelyet könnyen lehet beállítani és konfigurálni. Minimális erőfeszítés és maximális jutalom - azaz a Biztonsági Hagyma USP. Mindent eltávolít a romboló APT-től a brutális erő letapogatásáig.

# 3 Metasploit Framework: Az összes biztonsági szempont tesztelése

Ez egy olyan eszköz, amely megóvja a behatolásoktól a kihasználások megfigyelésével, valamint a szkenneléssel és az auditálással.

# 4 OpenSSH: Könnyű hozzáférést biztosít

Az SSH alagút szolgálta a két pont közötti forgalom biztonságát, beleértve a fájlok biztonságos másolásának egyszerű hozzáférését is. Az egyszerű VPN-nek tekinthető SSH-alagutak csak egy hozzáférési ponton keresztül teszik lehetővé a belső hálózati szolgáltatások elérését.

# 5 Wireshark: Hálózatok követése, problémák keresése

A Wiretraffic annyi részletet tekint meg, amennyire szükséges, és a hálózati folyamatokat követi a problémák megtalálásához. A Wireshark Linux, Free BSD, Windows, Linux és OS X rendszereken fut.

# 6 Nikto: Mindent átfogó biztonsági megoldás

Ez a webszerver tesztelő eszköz jó okokból több mint egy évtizede működik. Ez a biztonsági eszköz lehetővé teszi a webkiszolgálón történő tiltást a sérülékeny szkriptek, a konfigurációs hibák és a kapcsolódó biztonsági problémák megállapításához.

Még egy lépéssel tovább: A 6 legfontosabb ingyenes hálózati biztonsági értékelés eszköz

# 1: NStealth: Rejtett előnyök

A visszaszámlálás indítása az N-Stealth. A sérülékenységeket úgy határozza meg, hogy meghatározza, hogy mely házigazdák élnek és milyen szolgáltatásokat működtetnek, valamint a kiszolgáltatott területeken működő szolgáltatásokat. Az N-Stalker által készített N-Stealth biztonsági szkenner az átfogóbb avatár, de ha inkább az ingyenes próbaverziót követi, az nem vezet a kerti ösvényre, ha alapvető értékelést keres. Az ingyenes verzió több mint 16.000 speciális sebezhetőségi ellenőrzést nyújt, míg a díjszabású verzió közel 30 000-et tesz lehetővé.

Képforrás: pixabay.com

# 2: Walking the Talk: SNMP Superhit

Az SNMPWalk az egyik legszélesebb körben használt hálózat, amely egyszerű SNMP lekérdezést használ annak ellenőrzésére, hogy az SNMP eszközök adnak-e kulcsokat a királysághoz. Ez az eszköz fontos információkat kérhet az SNMP-t futtató hálózati eszközökről.

Képforrás: pixabay.com

További előnye, hogy ez egy nyílt forráskódú eszköz. A Carnegie Mellon Net-SNMP projektjéből született az 1990-es években. Ez a biztonsági eszköz nyílt forráskódú és Windows platformon is használható.

# 3: Komplex hálózati biztonsági tesztcső

Ez az egyik legbonyolultabb hálózati biztonsági teszt a hackerek fenyegetésének felismerésére, és teszteli, hogy van-e mód a védelmi rendszer megkerülésére. A Fpipe from Foundstone, a McAfee egység, egy nagyszerű ingyenes eszköz a router ACL-ek, a tűzfalszabályok vagy más biztonsági mechanizmusok biztonsági szintjeinek ellenőrzésére az értékelés és a port továbbítás vagy átirányítás révén. Mások, például a Secure Shell vagy a Netcat, nem olyan jól dokumentáltak, vagy nem könnyű kipróbálni.

# 4: SQLRECON felderítő szakértő

Az SQL szerver sebezhetősége olyan termékekben, mint például az Oracle App Server és az Oracle Database, közismerté vált. Ha az SQL-kiszolgálókat vírusok és sérülékenységek szempontjából szeretné értékelni, akkor az SQLRECON kell a fegyver. Az MSDE / SQL Server felsorolás számos módszerét ötvözi a potenciális hibák meghatározására.

# 5: Enum: Parancssori konzol alapú segédprogram

Képforrás: pixabay.com

Ez tökéletes a Windows felhasználók számára, mivel felsorol különféle típusú információkat a Windows rendszerekről, ideértve a felhasználói listák, a gép- és megosztási listák, a csoportos és a tag-listák, valamint a jelszó- és LSA-információk lekérését.

# 6 PsTools: A folyamatlista-parancssori eszköz

A PsTools programcsomagot a UNIX ps parancssori eszközének nevezték el, és áthidalja a különbséget a szabványos Windows operációs rendszer között a távoli és a helyi rendszer kiértékelése és kiaknázása érdekében. Ez az eszközkészlet elősegíti a rendszer távvezérlését és biztosítja a privilégiumok eszkalálódását. Ezen eszközök között található a PsList, amely lehetővé teszi a távoli rendszeren futó egyes folyamatok felsorolását, és a PsKill, amely lehetővé teszi azok megsemmisítését. Ez a csomag a rendszergazdai funkciók végrehajtására is alkalmas.

Következtetés

Ingyenes vagy fizetős, kereskedelmi vagy nyílt forráskódú, ezek a biztonsági eszközök képezik a stabil informatikai környezet alapját. Fizet fizet ezekbe a biztonsági tesztelési eszközökbe, és ennek elmulasztása nagyon magas költségeket jelent. Természetesen még többet fizet, ha az ingyenes biztonsági eszközök jól működnek a rendszeren. De még ha a fizetett társaik jobban megfelelnek az Ön igényeinek, akkor is megéri a befektetést. Végül is nem tehet árat a biztonságra … ez továbbra is az üzleti vállalkozások egyik legfontosabb szempontja. A biztonságos üzlet sikeres vállalkozás. Ezek a nyílt forráskódú és kereskedelmi számítógépes eszközök kulcsfontosságúak a sikeres üzleti kilátások ragyogásáért.

Képforrás: pixabay.com

kapcsolódó cikkek

Íme néhány cikk, amely segít részletesebben megismerni a kiberbiztonsági eszközöket, ezért csak keresse meg a linket.

- CentOS vs Ubuntu - Ötödik hasznos összehasonlítás, amelyet meg kell tanulnod

- Új legjobb intelligens 17 jelek, amelyekbe be kell fektetnie a kiberbiztonságba

- 10 webes teljesítmény tesztelés típusa

- 6 kiberbiztonsági típus | Alapok | fontosság

- A kiberbiztonság fontos szerepe az életünkben

- Tudtad? 4 A számítógépes bűnözés káros típusai Indiában

- CentOS vs Fedora: Jellemzők

- 9 típusú eseménykezelési terv - 9 innovatív lépés (program, rendszer)