Képforrás: torproject.org

Képforrás: torproject.org

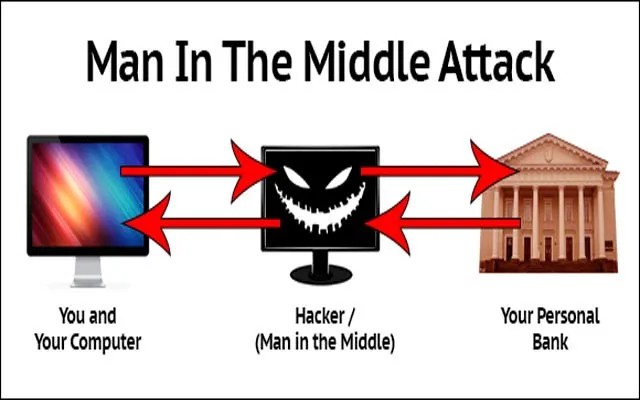

Igen. Tudom. A cím félelmetesnek tűnik. De ez nem egy film neve. De fogadok, hogy olyan félelmetes, mint amilyen lesz. A középső ember A MITM egy olyan támadás, amelyet a hackerekben és a hálózati eltérítésben használnak.

De miért nevezi az ember a középső emberben MITM? Várjon! Ez nem az! Korábban Monkey-in the Middle néven ismerték. Nem tudom, miért hívták ezt, de biztosan tudom, hogy miért neve a Közép ember a MITM? A következő kép önmagában magyarázza meghatározását.

Képforrás: github.com

Középső támadás (MITM) áttekintése

Még mindig kétségei vannak? Hadd magyarázzam meg neked. Tegyük fel, hogy Ön olyan személy, akinek a vállalkozásában rendszeresen helyszíni látogatásokat kell végeznie valamilyen x típusú munkára. Meglátogatja az ügyfelek helyét, és csatlakoztatja a dongját az internet indításához.

De látja, hogy nem sikerült újratöltenie az internetes csomagot (csak feltételezem). És most már nem is tudja feltölteni, mert az internet nem működik.

Most az ügyfél elég jó ahhoz, hogy esetünkben hozzáférhessen a vezeték nélküli LAN-hoz vagy a Wi-Fi-hez. De az a helyzet, hogy ez biztonságos? Egyáltalán nem. Te, barátom, most valami nagy vállalati kémkedés áldozata lehet. Hahaha… Nem pontosan, de az a véleményem, hogy nem biztonságos. Hadd magyarázzam el neked más módon.

Amit fent mondtam, csak egy figyelmeztetés. Megtettem ezt a való életben, és hadd mutassam meg ennek következményeit. Kezdetben behatolási tesztelő vagyok.

Bármit is mondok itt, azt javaslom, hogy tegye meg saját otthoni környezetében vagy laboratóriumában. Ha ezt nyilvános helyen végzi, komoly jogi problémákat vet fel. (Röviden, addig, amíg nincs jó ügyvéd, ne csináld ezt).

Az eset

Két évvel ezelőtt, amikor még mindig tanultam a hackelést (még mindig tanulok), egy indiai Pune-i McDonalds-ban ültem. Az internetom azon a héten nem működött szélsőséges esőzések miatt. Mivel pedig olyan ember vagyok, aki nem élhet internet nélkül, úgy döntöttem, hogy összeomlik egy McDonalds-on, mert az INGYENES Wi-Fi-vel rendelkezik.

Igen, az emberek általában azonnal olyan helyre ugornak, ahol ingyenes internet van (legalábbis Indiában vannak), anélkül, hogy elgondolkodnának a problémákat, amelyeket ez okozhat (olyan emberek miatt, mint én).

Tehát elindítottam a laptopomat. Telepítettem az Arch Linuxot abban az időben, amely továbbra is a kedvencem. De amit tettem, meg lehet tenni bármilyen alapvető Linux operációs rendszerrel felszerelt laptopban (IGEN-A Linux). Unatkoztam és mivel nem volt semmi dolgom, szórakozásból elindítottam egy MITM támadást. Ez a támadás elég kifinomult.

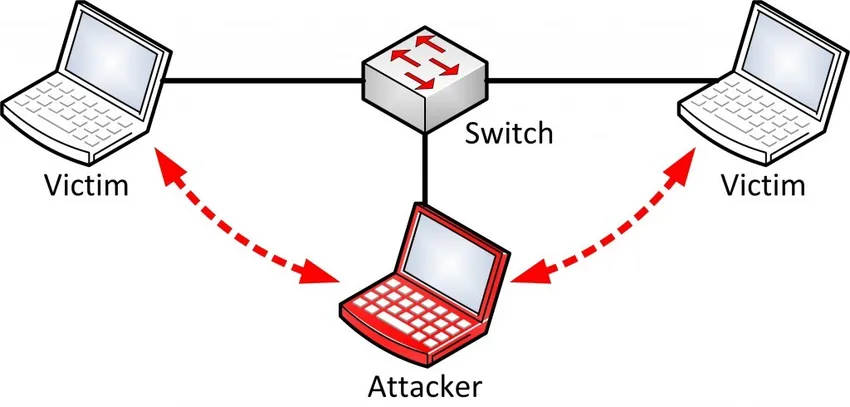

Ez valószínűleg arra készteti a hálózat többi számítógépét és mobiltelefonját, hogy azt gondolom, hogy én vagyok a router, és átadom az összes csomagot. Ha nem félsz erről, akkor kell lennie.

Ennek oka az, hogy most minden információt kezdem kezdeni, amely a hálózaton áthalad; mind a bejövő, mind a kimenő forgalom. Most megnézhetem a csomagokat, szimatolhatom őket és átnézhetem az összes áthaladó adatot.

Akár az emberek jelentkeznek be a közösségi hálózati weboldalakra, akár az emberek beszélgetnek egymással, akár rosszabb, az emberek banki műveleteket végeznek. Általában távol maradok, amint megláttam valamely bank digitális igazolását. De amit csak kedvtelésből tennék, az az, hogy megváltoztatom a csevegéseket, amelyeket az emberek szoktak.

Ez komolyan szórakoztató volt. A WhatsApp biztonságban van (vagy legalábbis nem szabad feltörni, mihelyt áthalad a hálózaton). Sokan használtak We-chat-et és Hike-t, amelyek rendkívül alacsony titkosítással rendelkeznek, vagy egyáltalán nem használtak titkosítást. Tehát, amikor egy srác egy lányt kért, hogy találkozzon valahol, általában megváltoztatom a találkozó címét.

Tudom, hogy ez gyerekes, de amint mondtam, szórakoztató volt. (Valójában ennél sokkal többet tettem). Tehát nemcsak a tranzakciókat és a forgalmat láttam, hanem meg is változtathatom őket, és elküldhetek valamit a táblázatoktól.

Például, ha valaki videót játszik le a YouTube-on, teljesen megváltoztathatom a videót néhány egyszerű JavaScript-rel, és trollulhatom. Hadd kérdezzem meg újra az első példámmal kapcsolatban, amely szerint egy teljesen véletlenszerű Wi-Fi-t használnak. Gondolod, hogy ez biztonságos?

Ajánlott tanfolyamok

- Az R Studio Anova Techniques Training Bundle

- Online tanúsítási képzés az AngularJS-ben

- Professzionális ISTQB 1. szintű képzés

- Professzionális szoftver tesztelés alapjai képzés

Hogyan és miért

Oké, most a fő kérdés, amelyet mindannyian vártál feltenni? Miért? Valószínűleg nem is kérdés. Nagyon sok válasz van erre, mint például biztonságossá tétele érdekében, vagy a felmerülő kockázatok megértése, valamint a tudomány, hogyan működik a valóságban, és valójában hogyan lehet megismerni és elkapni bárkit, aki ugyanazt a dolgot csinálja veled. .

Tehát először egy MITM támadás elindításához javaslom a Kali Linux használatát. Ily módon nagyon kevés probléma merül fel bármi telepítésével, mivel a Kali Linux egy tesztelő szoftver, és szinte minden előre telepített eszközhöz tartozik.

Az MITM-et általában ARP-mérgezéssel hajtják végre. A MITM magában foglalja a sütik ellopását, a munkamenet-eltérítést, ahol rögzítheti bárki teljes bejelentkezési munkamenetét és még sok más.

Ha elegendő információ van, akkor el is hajthatja az Distributed Service Denil támadást, és leronthatja az egész hálózatot. Nem írok itt teljes értékű kódokat. De elmondom neked a MITM alapjait, hogy elinduljon. Ennek oka az, hogy a támadás többnyire a router biztonságától is függ.

Mostanában nem lehet hordozható számítógépet készíteni, és belekapaszkodni valamibe. Ehhez megfelelő beállításra van szüksége. Tehát a kali linux telepítése után javasolnám egy jó megfigyelést és a Wi-Fi beinjektálását.

Az egyik, amelyet hónapok óta használtam, a TP-Link Wn722n. Jó tartományú, rendkívül nagy teljesítményű és hordozható MITM támadáshoz.

Most csak annyit kell tennie, hogy az ArpSpoof használatával elrontja a Mac ID-jét, hogy hagyja, hogy a hálózat úgy gondolja, hogy Ön az útválasztó, majd elfogja az összes csomagot a Wireshark és a tcpdump segítségével. A forgalmat a Dsniff segítségével is szippanthatja, de a https-csomagokat nem szimatolni tudja.

A Dsniff csak nem biztonságos aljzatréteggel, azaz a http-vel és a https-kel nem működik. A http-lel való működéshez SSL-csíkot kell használnia, hogy dobja el a Biztonságos socket réteget, majd szétpréselje a csomagokat.

Van még néhány szempont, amelyet szem előtt kell tartani. Győződjön meg arról, hogy a tűzfal úgy van beállítva, hogy elfogadja ezeket a csomagokat. Továbbá, ha LAN-on ezt csinálja, ez nem probléma, de ha WAN-en próbálkozik, akkor ezeket a csomagokat megszereznie kell továbbítania.

Az alábbiakban bemutatunk néhány felhasználható MITM Attack eszközt:

Ablakok esetén:

Cain és Abel - GUI eszköz az ARP-mérgezés szippantásához. Mivel már régen ezen a területen vagyok, inkább azt javaslom, hogy ne menjenek az emberek középső támadó eszközökhöz a Windowshoz. Ennek oka: ha több támadást próbál meg tenni, akkor a Windows nem fog segíteni. Önnek Linuxra kell váltania, vagy több számítógépnek kell lennie, ami nem jó.

Linux esetén:

- Ettercap és Wireshark: Csomagok szippantása a LAN-on

- Dsniff: SSH bejelentkezés rögzítéséhez

- SSLStrip - A biztonságos réteg eltávolítása a csomagok felett

- Airjack - Több MITM készítése egyszerre

- Wsniff - eszköz az SSL és a HTTPS eltávolításához

Ha azt gondolta, hogy ez az, várjon. Van még egy olyan platform, amelyről valószínűleg nem is tud róla: És ez a kedvenc Androidom. Lássuk, mi van az Android üzletében:

- Dsploit - eszköz a különféle típusú MITM támadásokhoz

- Zanti2 - A Zanti egy kereskedelmi szoftver, korábban fizetett alkalmazás volt, de a közelmúltban ingyenes szoftvergé tették. Rendkívül erős MITM és egyéb támadások esetén

- Wireshark - Ugyanaz, mint a Linux

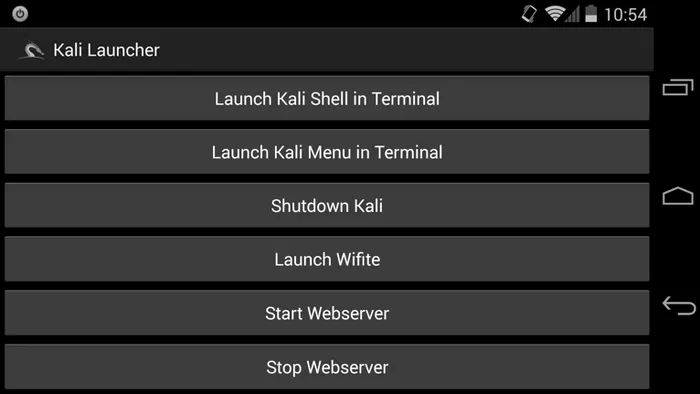

- Kali Linux - Igen. Van Androidra a Kali Linux, amely ma NetHunter néven ismert. A legjobb az egészben, ha ezzel be is jelentkezhet saját otthoni számítógépébe, majd nyomkövetés nélkül elindíthatja a hackelést.

Tehát, amikor legközelebb bárki zavarodik a hálózatán, nemcsak egy laptopokkal foglalkozó srácot kell kételkednie. Bárki, aki jó androidos mobiltelefonnal rendelkezik, mint például a Nexus vagy a One plus, becsapódhat a hálózatába anélkül, hogy még ezt is tudta volna.

Így néz ki a Kali GUI a Nethunternél:

Képforrás: kali.org

Paranoia a biztonság kulcsa

Az egyetlen módja annak, hogy biztonságban maradjunk ebben a parazita-lovagolt világban, a paranoid marad. Nemcsak a MITM támadására, hanem azért, mert mindenre vonatkozik. Az alábbiakban néhány lépést mérlegelhetünk, amikor nyilvános Wi-Fi-t használunk, hogy biztonságban maradjunk:

- Az e-mail szolgáltatásokhoz való csatlakozáskor mindig használja a VPN-t

- Használjon biztonságos e-mailt, tisztességes e-mail védelemmel a rosszindulatú programok észlelésére, pl .: Google vagy Protonmail

- Ha Ön saját nyilvános Wi-Fi-tulajdonos, akkor telepítenie kell az IDS-t, azaz behatolás-észlelési rendszert, hogy rögzítsen bármilyen nem normális tevékenységet.

- Időnként ellenőrizze a hitelesítő adatait, hogy lássa, történt-e véletlenszerű tevékenység, vagy hogy más helyről érkezett-e. Minden hónapban cserélje ki jelszavát. És ami a legfontosabb: ne tegye őket könnyebbé az emberek számára. A legtöbb ember olyan jelszavakat tart, mint a 18two19Eight4. Ezt a jelszót rendkívül könnyű megtörni, mivel ez csak születési dátum lehet, azaz 1984. február 18-án. A jelszavaknak olyannak kell lenniük, mint 'iY_lp # 8 * q9d'. Igen, így néz ki egy rendkívül biztonságos jelszó. Nem azt mondom, hogy ez megtéveszthetetlen. De tízszer annyi időt vesz igénybe, mint amennyi előző.

Szóval ez most lenne. Várjon, amíg a következő számítógépes biztonsággal foglalkozó blogomban nem lesz további frissítések. Addig, maradj biztonságban, és folytasd a hackelést.

Kapcsolódó cikkek:-

Íme néhány cikk, amely segít részletesebben megismerni a Titkos Támadót, tehát csak keresse meg a linket.

- 13 típusú e-mail etikett szabály, amelyet megsérthet

- Java interjú kérdései a frissítésért Legfontosabb

- 6 kiberbiztonsági típus | Alapok | fontosság

- Linux vs Windows - Fedezze fel a 9 legfélelmetesebb különbséget

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)