Bevezetés a kiberbiztonsági kihívásokba

A mai világban a kiberbiztonsági kihívások a nemzetbiztonság volt: a kis- és nagyvállalatoktól kezdve a szervezetektől kezdve a kormányoknak és a magán egyetemeknek, a kórházaknak, mind hajlamosak kibernetikus támadásokra szerte a világon. Az újonnan felmerülő fenyegetések kezelése során gyakran olyan kihívásokkal kell szembenéznünk, amelyekkel a területük megóvása érdekében szembe kell nézni.

Nemrégiben talán hallotta, hogy a Wikipedia offline módba került (2019. szeptember 9.) a Közel-Kelet országainak régióiban, mert egy hatalmas és széles körben elterjedt szolgáltatásmegtagadási támadással támadtak meg. Tehát ha a rossz fiúk nem szabad ingyenes oktatást, mi kevesebbet számíthatunk tőlük?

Az alábbiakban bemutatunk egy olyan szemléltetést, amely részletezi, hogy miért kell a kiberbiztonsági kihívásoknak a 2019. évi legfontosabb szervezetek prioritásainak lennie.

Főbb kiberbiztonsági kihívások

1) Speciális tartós fenyegetések

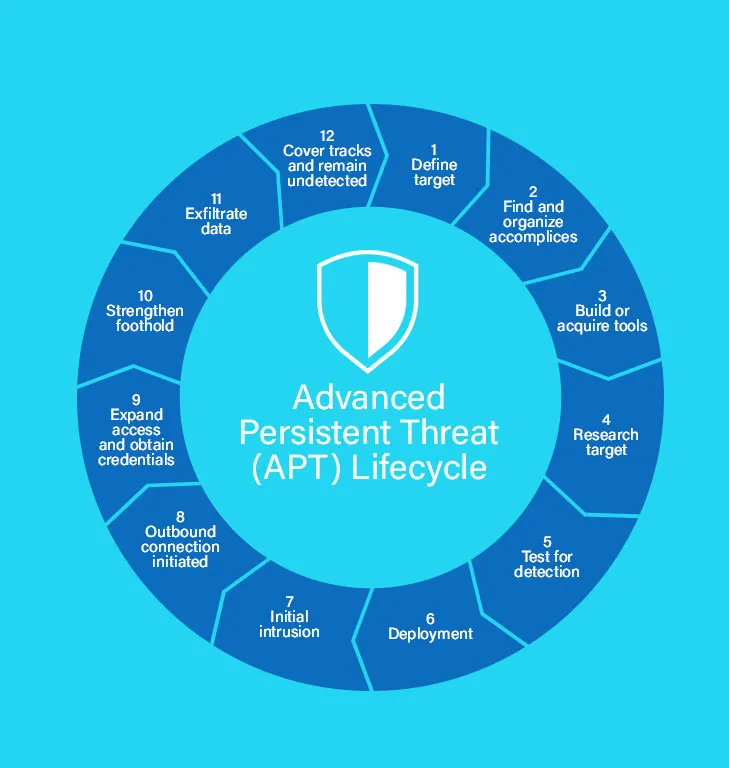

- A továbbfejlesztett tartós fenyegetések azok a fenyegetések, amelyek átmenetileg átjutnak a rendszerekbe és a kiszolgálókba, és hosszabb ideig ott maradnak anélkül, hogy bárki észrevennék / észlelnék.

- Kifejezetten a nagyon érzékeny információk bányászására fejlesztették ki, és manapság sok szervezet nem képes megvédeni magát a fejlett tartós fenyegetési támadásoktól.

- Az APT-k nem olyanok, mint a tipikus rosszindulatú programok, azokat kifejezetten egy cél elérésére fejlesztették ki, más szóval célzott támadásokra készültek. Az alábbiakban egy előrehaladott tartós fenyegetés életciklusát mutatjuk be.

2) A Ransomware fejlődése

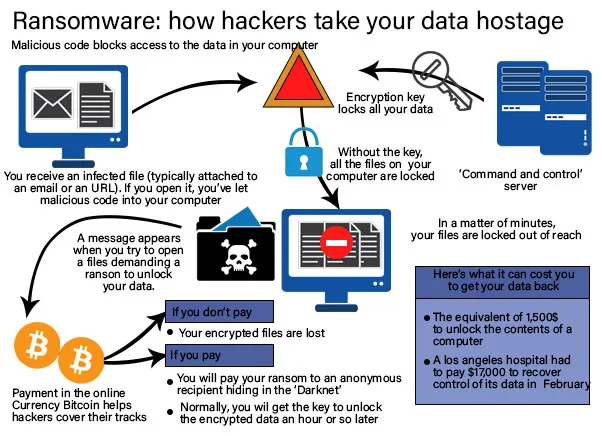

- Az elmúlt években a Ransomware támadások széles körben emelkedtek. A Ransomware az APT támadások egyik típusaként is besorolható, ahol egy rosszindulatú program behatol a rendszer belsejébe, és a nap múlásával az összes fájlt lassan titkosítani kezdi.

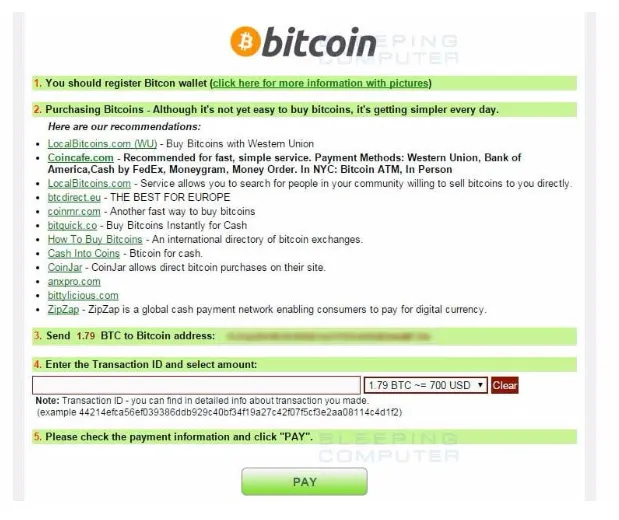

- Végül a rendszeren lévő összes fájl bezáródik, és váltságdíjat igényelnek általában bitcoin formájában (Mert nehéz nyomon követni).

- A fizetés befejezése után a hackerek visszafejtési kulcsot kapnak, amelynek felhasználásával az összes adat visszafejleszthető és a hozzáférés visszatérődik.

- Előfordulhatnak olyan esetek, amikor egy nagyon rossz gondolkodású hackerek elfogyaszthatják az összes igényelt pénzt, de még mindig nem adják meg a visszafejtési kulcsot.

- A Ransomware a kiberbiztonság, az adatszakértők, az informatikai szakemberek és a vezetők kihívása. Az alábbiakban egy Ransomware támadás anatómiája látható.

A Ransomware néhány példája a Cryptolocker, a Bad Rabbit, a Wanna cry, a Goldeneye, a Zcrypter, a Jigsaw, a Petya stb.

3) IoT-fenyegetések (támadások veszélyeztetett IOT-eszközökön keresztül)

- Az IoT a dolgok internetét jelenti. Az IoT egy összekapcsolt számítástechnikai, digitális, mechanikus eszközrendszer, amely adatátvitelre képes hálózaton keresztül emberre, emberre és emberről számítógépre történő beavatkozás nélkül.

- Az IoT-eszközök mindegyikének egyedi azonosítója van, amely egyedi kóddal azonosítja az eszközt. A mai világban minden általunk használt digitális eszköz csatlakoztatható hálózathoz, és igen, ez a világ szinte minden területén megtörténik.

- Ezzel a készülékek és eszközök többségét egyetlen működési ponton keresztül ellenőrizzük - mondjuk a mobiltelefonod. A mai világban mobiltelefonjával kikapcsolhatja a lámpákat, működtetheti az Alexa készüléket, üzemeltetheti a hűtőszekrényt és a mosógépeket, stb. Tehát sok fogyasztói eszköz össze van kapcsolva.

- Más szavakkal: ha egy eszközhöz fér hozzá, akkor mindet elérte, és ez növeli a támadások és az értékpapírok hiányának kockázatát.

- Ezeknek a hiányosságoknak számos oka lehet, például a nem biztonságos webes felületek és az adatátvitel, a biztonsággal kapcsolatos ismeretek hiánya, a nem megfelelő hitelesítési módszerek, a nem biztonságos wifi stb.

4) Felhő-biztonság

- Félelem van, és sok szervezet nem hajlandó adatait felhőbe helyezni, és azt akarják, hogy egy ideig tartózkodjanak velük, hacsak nem biztosították, hogy a felhő rendkívül biztonságos hely, és megfelel az előzetes biztonsági előírásoknak.

- Ennek fő oka az, hogy a nagy szervezeteknek megvannak a saját adatközpontjai, és teljes ellenőrzésük van felettük, az adatok a helyükön és a hálózatukon (azaz a belső hálózaton) találhatók, míg felhő esetén az adatok már nem állnak A vállalat saját adatközpontjai, valamint a hálózat külsővé válik, ami kockázatot jelent.

- Kevés probléma vezet felhőalapú támadásokhoz, ezek közül néhány - felhő téves konfigurációi, nem biztonságos API-k, megsemmisítés és spektrum sebezhetőségei, adatkiesés természeti katasztrófa vagy emberi hiba miatt.

5) Támadások a kriptovaluták és a blokklánc által elfogadott technológiák ellen

- Nem olyan hosszú, hogy megkezdték a technológiák, például a kriptovaluták és a blokkláncok bevezetését.

- Mivel ezek a technológiák éppen meghaladták a csecsemőkori szintüket, és fejlődésük előtt nagyszerű út áll, ezért a technológiák vállalkozások általi bevezetése, de a megfelelő biztonsági ellenőrzések végrehajtásának elmulasztása nagy veszélyt jelent, mindenekelőtt valószínűleg nem is tudják a rést maga.

- Ezért tanácsos megérteni a biztonsági ellenőrzéseket ezen technológiák bevezetése előtt. Néhány támadás az Eclipse támadás, Sybil támadás és DDOS támadás.

6) AI és Machine Learning segítségével tervezett támadások

Kétségtelen, hogy a világ minden tájáról származó adatot különféle célokra adagolnak az AI rendszerekbe, és ez segít döntéseink meghozatalában. Noha ez jó oldala, lehet egy rossz oldal is. A hackerek az AI és a Machine Learning segítségével innovatív megoldásokat is kidolgozhatnak a kifinomultabb támadások végrehajtására.

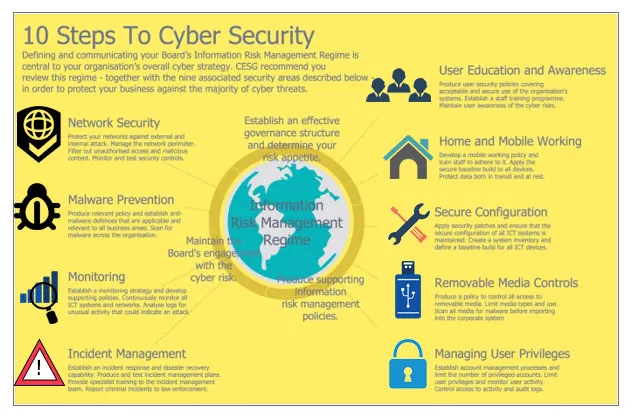

Mindez a kiberbiztonság kihívásaira vonatkozott, és nagy kihívásokról beszéltünk, de érdekelhetünk az is, hogy megismerjük a kiberbiztonság lépéseiről szóló információkat:

Következtetés - kiberbiztonsági kihívások

Ebben a cikkben megismertük a kiberbiztonság fő kihívásait, reméljük, hogy ez a cikk hasznosnak bizonyul az Ön számára a kiberbiztonság kihívásaival kapcsolatos ismeretek megszerzésében.

Ajánlott cikkek

Ez egy útmutató a kiberbiztonság kihívásaihoz. Itt tárgyaljuk a kiberbiztonság bevezetését és fő kihívásait, amelyek magukban foglalják az előrehaladott állandó veszélyeket, a ransomware evolúcióját, az IoT fenyegetéseit, a felhő biztonságát, a kriptováltozatok támadásait és a Blockchain által elfogadott technológiákat. A következő cikkeket is megnézheti további információkért -

- Mi az a kiberbiztonság?

- A kiberbiztonság típusai

- A kiberbiztonság fontos szerepe az életünkben

- Karrier a kiberbiztonságban

- Kibermarketing

- Eclipse vs IntelliJ | A 6 legfontosabb különbség, amelyet tudnia kell