Bevezetés a tűzfalak típusaiba

A munkához megfelelő eszközök keresése az egyik legfontosabb probléma, amely a vállalkozásoknak szembesülnek érzékeny adataik védelme során. A legtöbb vállalkozásnak nincsen egyértelmű elképzelése arról, hogyan lehet megtalálni az igényeikhez megfelelő tűzfalat vagy tűzfalakat, hogyan állíthatja be az ilyen típusú tűzfalakat, vagy miért lehet szükség ilyen tűzfalakra még egy olyan általános eszköz számára, mint a tűzfal.

Mik a tűzfalak?

A tűzfal egyfajta kiberbiztonsági eszköz a hálózati forgalom vezérlésére. A tűzfalak felhasználhatók a hálózati csomópontok, a belső források vagy akár a speciális programok elkülönítésére a külső forgalmi forrásoktól. A szoftver, a hardver vagy a felhő tűzfalak lehetnek, amelyek minden fajtájának különféle előnyei és hátrányai vannak. A tűzfal fő célja blokkolni a rosszindulatú hálózati kérelmeket és az adatcsomagokat, miközben lehetővé teszi a törvényes forgalmat. Ennek ellenére a „tűzfal” szó túlságosan széles ahhoz, hogy az informatikai biztonsági vásárlók használhassák. Sokféle tűzfalak léteznek, amelyek mindegyike különböző módon működik, mind a felhőn belül, mind azon kívül, a különféle típusú fontos adatok védelme érdekében.

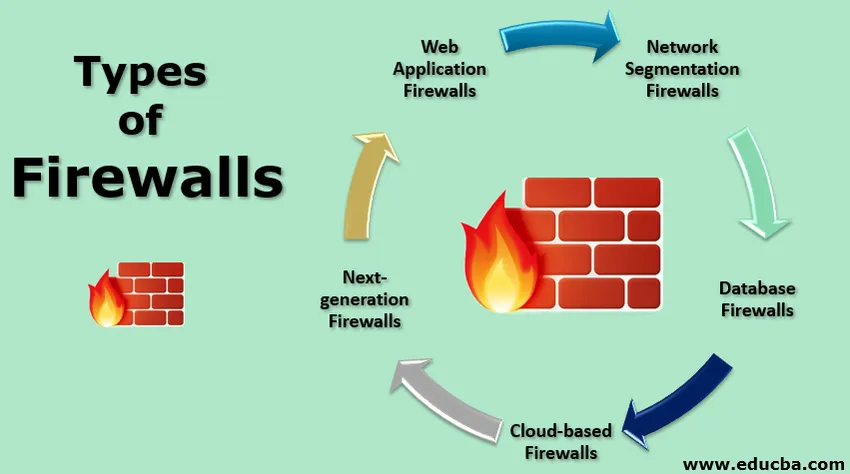

Az 5 legfontosabb tűzfalatípus

Most meglátjuk a tűzfal típusát:

1. Webes alkalmazások tűzfalai

A webalkalmazás tűzfala általában proxykiszolgáló a kiszolgálón lévő alkalmazás és az alkalmazás felhasználói között, amely az alkalmazást a vállalati hálózaton kívülről fér hozzá. A proxyszerver bemeneti adatokat vesz fel, majd kapcsolatot létesít a kéréssel a belső kliens nevében. Ennek a konfigurációnak az egyik fő előnye, hogy az adatbázist védik a port ellenőrzésektől, az alkalmazáskiszolgáló kódjának megkísérlésétől vagy a végfelhasználók által okozott egyéb rosszindulatú viselkedéstől. A rosszindulatú kérések kiszűréséhez a proxyszerver az adatokat is elemzi, hogy megakadályozzák őket, hogy elérjék a webes alkalmazások adatbázisát.

Védelem szintje: Magas, mivel a webes alkalmazáskiszolgáló puffert kínál az azonosítatlan és potenciálisan rosszindulatú felhasználók számára, akik egyébként közvetlen hozzáféréssel rendelkezhetnek a webes alkalmazáskiszolgálóhoz. Ez azért fontos, mert sok alkalmazás titkos adatokat hordoz a hackerek számára, amelyek különösen vonzóak a webes alkalmazásokban.

Gyengeségek és erősségek: A webes alkalmazások tűzfalai egyszerűbbek, kevésbé érzékenyek és könnyebben javíthatók, mint maguk a webszerverek. Ez azt jelenti, hogy a hackerek alapvetően nehéznek tarthatják a tűzfal mögötti alkalmazásokat. A proxy tűzfalak azonban nem támogatják az összes alkalmazást könnyen, és csökkenthetik a végfelhasználók számára a biztonságos alkalmazások teljesítményét.

2. Hálózati szegmentációs tűzfalak

A hálózati szegmentálásra szolgáló tűzfalat (azt is mondhatjuk, hogy a belső hálózati tűzfalak) a helyek, az operatív területek, a divíziók vagy más üzleti egységek közötti hálózati forgalmi folyamatok kezelésére használjuk. Az alhálózat korlátozásánál alkalmazzák. Ilyen módon hálózati megsértés történhet egy területen, és nem az egész hálózaton. Arra is szolgálhat, hogy megvédje a hálózat olyan területeit, amelyeket garantál, például adatbázisokat vagy kutatási és fejlesztési egységeket.

Nagyon nagy vagy nehéz helyzetben lévő hálózati kerülettel rendelkező vállalatok esetében a hálózati szegmentálási tűzfalak a leghasznosabbak.

Védelem szintje: Noha a támadó esetleg nem tudja áthelyezni a hálózati szegmentációs tűzfalat a hálózat egyik részéről a másikra, a gyakorlatban csak akkor lassíthatja a támadó előrehaladását, ha az első szünet gyorsan azonosítható.

Erősségek és gyengeségek: Ha egy támadó eléri a hálózathoz való hozzáférést, akkor a hálózati szegmentálási tűzfal számára jelentősen nehezebb lehet elérni a különösen érzékeny információkat.

3. Adatbázis-tűzfalak

Amint a neve is sugallja, a tűzfalak egyfajta tűzfalat jelentenek az adatbázisok védelmét szolgáló webes alkalmazások számára. Ezeket általában közvetlenül az adatbázis szerverére telepítik (vagy a hálózati bejegyzés közelében, ahol egynél több szerver rendelkezik több szerverrel, amelyek megóvják őket). Céljuk az egyedi kiszolgálói támadások azonosítása és elkerülése, például a webhelyek közötti szkriptek, amelyek bizalmas információkhoz vezethetnek a támadók által hozzáférhető adatbázisokban.

Védelem szintje : A bizalmas információk elvesztése általában drága és költséges, a hitelesség elvesztése és a rossz hirdetések szempontjából . Ebből a célból minden megfelelő lépés szükséges az adatbázisok és azok adatainak védelme érdekében. A tárolt adatok biztonsága érdekében a hálózati tűzfal jelentősen megnőtt .

Értékes vagy bizalmas adatbázis-adatok tárolása esetén erősen ajánlott tűzfal használata. A kockázatalapú biztonság szerint több mint 4 milliárd rekordot loptak el négyszer annyival, mint 2013-ban. Ha a hackerek továbbra is hatékonyan célozzák az adatbázisokat, ez azt jelenti, hogy a nyilvántartások egyre fontosabbá válnak.

Erősségek és gyengeségek: A kiszolgálói tűzfalak hatékony biztonsági intézkedéseket nyújthatnak, és felhasználhatók a megfelelés nyomon követésére, áttekintésére és jelentésére a szabályozási célokból. Azonban csak akkor lesznek hatékonyak, ha megfelelően vannak konfigurálva és módosítva, és kevés védelmet nyújtanak a nulla napos kihasználásokkal szemben.

4. Felhő alapú tűzfalak

A felhőalapú tűzfal alternatívája a vállalati adatközpontok tűzfalának, de ugyanazzal a céllal rendelkezik: egy hálózat, alkalmazás, adatbázis vagy egyéb IT-erőforrások védelme.

Védelem szintje: A tűzfalkezelésre szakosodott biztonsági szakember konfigurálja és kezeli a felhőalapú tűzfalat szolgáltatásként, hogy kiváló védelmet kínáljon az általuk védett erőforrások számára. Nagyon könnyen hozzáférhető, kevés vagy egyáltalán nem tervezett vagy nem tervezett állásidővel. Általában a vállalati útválasztók konfigurálásával történik a forgalom átirányítása a Cloud tűzfalra, amikor a mobil felhasználók VPN-en keresztül vagy proxyként kapcsolódnak hozzá.

Miközben dedikált konténer tűzfalak állnak rendelkezésre, a konténereket az iptable-ekkel is meg lehet védeni, amelyek futnak a konténeren gazda tűzfalakkal.

Erősségek és gyengeségek: A tároló tűzfal konfigurálása valószínűleg könnyebb, mint az összes tárolón működő gazda tűzfal. De pazarlásnak és nehéznek bizonyulhat költségeken alapuló kisebb körülmények között.

5. Következő generációs tűzfalak

A következő generációs tűzfalakat a hálózat nem kívánt adatforgalom elleni védelmére használják, ám ezek különböznek a hagyományos tűzfalaktól. A porton, a származási helyen, a rendeltetési hely IP-címén és a protokollon kívül az NGFW-k a szoftver láthatóságát a teljes verem láthatósággal biztosítják, az egyes adatcsomagok tartalmának áttekintésével. Ez lehetővé teszi, hogy megtiltsa bizonyos alkalmazások, például társaik használatát fájlmegosztó alkalmazásokban az alkalmazási rétegekben, és korlátozza az alkalmazásokat, például lehetővé teszi a Skype használatát IP-hívásokon keresztüli hangzáshoz, de nem fájlos megosztáshoz, egy alkalmazásrétegű tűzfal használatával.

Az NGFW jobb hálózati tűzfal lefedettséget nyújt, mint egy hagyományos tűzfal, így egyrészt költségeket, másrészt teljesítményproblémákat hagyhat maga után. Ezenkívül sok NGFW más funkciókat is nyújt, például a behatolások észlelését, a rosszindulatú programok ellenőrzését és az SSL szoftver ellenőrzését . Ezek hasznosak lehetnek az alkalmazásokkal rendelkező szervezetek számára, amelyek még nem rendelkeznek pontmegoldásokkal, de letiltásuk esetén is jelentősen csökkenthetik az NGFW adatátviteli kapacitását.

Erősségek és gyengeségek: Az NGFW sokkal jobban ellenőrzi az adatokat, amely lehetővé teszi az NGFW számára a lehetséges veszélyek szélesebb körének kezelésére, és nem fér hozzá a vállalati hálózathoz. Az NGFW fájlok azonban többet fizetnek, mint a hagyományos tűzfalak, ami hálózati teljesítményproblémákat okozhat, mivel nem csak csomagszűrők, hanem csomagellenőrzést végeznek.

Szintű védelem: Elég magas, mert magas fokú szemcsés ellenőrzést biztosítanak. Az ilyen feladatok elvégzéséhez szükség lehet a PCI és a HIPAA előírások betartására.

Egységes veszélykezelés

Az egységes UTM-eszközök szinte teljes biztonsági megoldást kínálnak a kis- és középvállalkozások számára egyetlen hálózatként csatlakozó dobozként. A tipikus UTM szolgáltatások közé tartozik a szokásos tűzfalak, behatolás-észlelési rendszer (beleértve a bejövő forgalom ellenőrzését, e-mail vírusok és rosszindulatú programok ellenőrzését, feketelistát), valamint a webcímek feketelistája annak megakadályozására, hogy a munkavállalók hozzáférjenek azonosított webhelyekhez, például az adathalászathoz. A webes alkalmazás tűzfala és a következő generációs tűzfal (NGFW) funkciók biztonságos webes átjárókat is tartalmaznak (néha).

Erősségek és gyengeségek: Az UTM-ek kulcsfontosságúak: egyetlen vásárlás fedezi az összes biztonsági követelményt, és egyetlen felügyeleti konzolon keresztül képes az összes biztonsági funkció ellenőrzésére és konfigurálására. A legtöbb UTM alapvető biztonsági szinteket kínál az eredeti vételáron, és további biztonsági termékek (például IPS) opcionális licencdíj mellett is elérhetők lehetnek. A fő hátrány az, hogy az UTM-ek nem tudnak ugyanolyan szintű biztonságot nyújtani, mint a bonyolultabb termékek kombinációja, ám ez akadémiai lehet, mert gyakran választhat az UTM és a biztonsági megoldások között.

Az UTM-ek olyan kisebb vállalatok számára alkalmazhatók, amelyek nem rendelkeznek dedikált biztonsági személyzettel, és nem rendelkeznek a szakértelemmel a pontmegoldások konfigurálásához.

Védettség szintje: Egyes UTM-ek jól működnek a hálózat biztosításában, ám a legmegfelelőbb megoldások jobb védelmet nyújthatnak minden biztonsági funkció számára.

Következtetés

Tehát ebben a cikkben különféle típusú tűzfalakat láttunk azok erősségeivel és gyengeségeivel. Bármelyik tűzfalat is választja, ne feledje, hogy a hibásan működő tűzfala valamilyen szempontból rosszabb is lehet, mint a tűzfal, mert veszélyes biztonsági benyomást kelt, miközben kevés vagy egyáltalán nem tartalmaz tűzfalat. Remélem, hasznosnak találja ezt a cikket, miközben kiválasztja a rendszerének megfelelő tűzfalat.

Ajánlott cikkek

Ez egy útmutató a Tűzfalak típusaihoz. Itt tárgyaljuk az öt legfontosabb típust, mint például a webalkalmazás, a hálózati szegmentálás, az adatbázis, a felhőalapú és a következő generációs tűzfalak, azok erősségeivel és gyengeségeivel. A következő cikkeket is megnézheti további információkért -

- A kiberbiztonság 9 legfontosabb típusa

- Bevezetés a biztonsági technológiákba

- Mi az adathalász támadás?

- Mi a hálózati biztonság? | Előnyök

- Tűzfal eszközök

- Mi az a router?

- A teljes verem webes fejlesztővé válásának képességei