Hitelesített etikus hackerek - Nem ritka, hogy az emberek egy weboldal „hackeléséről” beszélnek, és valószínűleg láttak hírjelentéseket az olyan népszerű webhelyekről, amelyeket egy embercsoport vagy egyén hackert. A kibervilágban az ilyen „bűncselekményeket” végző embereket hackereknek hívják. Lehet, hogy intelligens programozók vagy hálózati adminisztrátorok, akik megtehetik annak izgalmát, információ ellopását vagy egy weboldal vagy portál irányítását.

A rendszer vagy a tulajdonságok kiskapuinak megtalálása érdekében a legjobb módszer egy tolvaj alkalmazása és kiderítése. Az információs technológia terén a társaságok etikai hackerek alkalmazásával fedezik fel a webhely kiskapuit és gyengeségeit. Oktatott képesített embereket képeznek, akik éves tapasztalattal rendelkeznek a kiskapuk észlelésében, hogy a vállalatok hamarosan csatlakoztassák azt, és megakadályozzák a hatalmas veszteségeket, ha egy webhely váratlanul feltörik vagy vírus támadnak.

A számítógépes támadások súlyosságát meg lehet határozni az Egyesült Államok Fehér Házának cselekvési tervéből, amely 19 milliárd dollárt költött kiberbiztonsági kezdeményezésekre, ideértve a fogyasztók két tényezővel történő hitelesítésre való felkészítését. Ez a közelmúltbeli hackelés után következett be, amely veszélyeztette az Egyesült Államok állampolgárainak személyes adatait - novemberben a szövetségi hatóságok három embert vádoltak kilenc pénzügyi intézményrendszerbe való beavatkozásért, beleértve a JP Morganot, a Dow Jonesot, a Scottrade-t és az eTrade-t, amely 100 millió ügyfél adatait veszélyeztette.

A Ponemon Intézet 2014-ben elvégzett tanulmánya azt mutatta, hogy az érintett vállalkozás adatsértésének átlagos költsége 3, 5 millió dollár

Számos ipari kutatási és felmérési jelentés rámutatott a webhelyek és a számítógépes hálózatok növekvő biztonsági megsértéseire, ezáltal növelve a képzett vagy engedéllyel rendelkező etikus hackerek lehetőségeit.

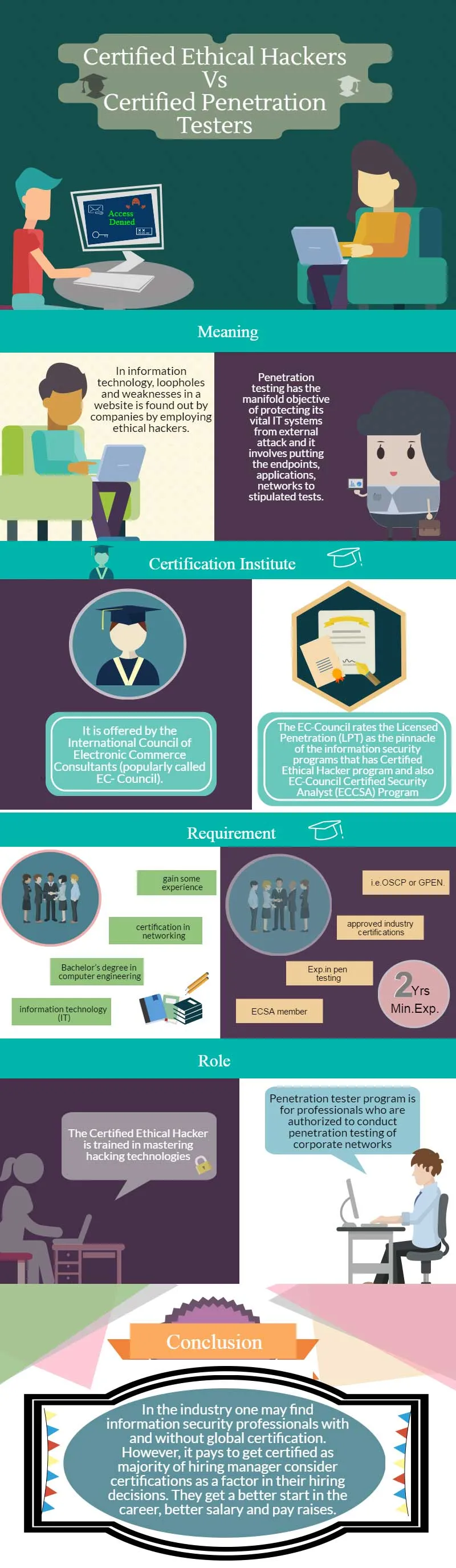

CEH vs CPT Infographics

Hogyan válhatunk hitelesített etikus hackerekré?

Számos intézmény kínál hacker-tanfolyamokat, ám végül ahhoz kell vezetnie, hogy megszerezze a Certified Ethical Hacker (CEH) tanúsítványt, amelyet az Elektronikus Kereskedelmi Tanácsadók Nemzetközi Tanácsa (közismert nevén az EC-Tanács) kínál.

Senkinek nem könnyű etikus hackerekré vagy igazolt etikai hackerekké válni, mivel az informatikai iparban szerzett korábbi tapasztalatok szükségesek az ezen a területen folyó hivatalos oktatáshoz. Ideális esetben az etikus hackereknek programozási háttérrel kell rendelkezniük, számítógépes mérnöki vagy informatikai (IT) diplomával. Az első lépés a tanúsítás megszerzése a hálózatépítésben, tapasztalatok megszerzése a térségben, mielőtt a Cisco CCNA tanúsítvánnyal (Cisco Certified Network Associate) járna. Ez egy tanúsítvány, amely igazolja a szakemberek képességét a közepes szintű kapcsolt és irányított hálózatok konfigurálásának, működtetésének, konfigurálásának és hibaelhárításának megértésére, és magában foglalja a távoli helyszíneken keresztüli kapcsolatok ellenőrzését és végrehajtását a WAN segítségével.

Ezután jobb, ha további bizonyítványokat szerez Securty, CISSP vagy TICSA kategóriákban. Ez lehetővé teszi a személy számára, hogy pozíciót szerezzen az információbiztonságban. Ebben a szakaszban jobb lesz tapasztalatokat szerezni a penetrációs tesztelés terén. A behatolási teszt magában foglalja az informatikai megvalósítás biztonságának értékelését egy szervezetben. Ennek célja a hálózatban található sebezhetőségek azonosítása. A kiszolgáltatott területek közé tartoznak a szerverek, az operációs rendszerek, a vezeték nélküli hálózatok, a mobil eszközök, a szolgáltatás, a konfigurációk és az alkalmazások. Ezek a tesztek manuálisan vagy automatizált programok futtatásával is elvégezhetők.

Ezt követően, miután az iparágban nagyobb expozíciót szereztek, megpróbálhatja a nemzetközi Certified Ethical Hacker (CEH) tanúsítást, amelyet az Elektronikus Kereskedelmi Tanácsadók Nemzetközi Tanácsa (EC-Tanács) adott ki. Az EC szerint az Certified Ethical Hacker program a csúcspontja a szakemberek számára a legszánalmasabb információbiztonsági képzési programoknak.

A hálózati órákon kívül az etikus hackereknek ismerniük kell az Unix / Linux parancsokat és disztribúciókat, a programozást C, LISP, Perl vagy Java nyelven. Az adatbázisok, például a MySQL ismerete szintén hasznos lesz az etikus hackerek számára.

A műszaki ismeretek mellett problémamegoldással és emberek készségeivel vagy szociális mérnökével is szükségük van. Meg kell kérni az embereket, hogy tegyék közzé hitelesítő adataikat, indítsák újra vagy állítsák le a rendszereket, vagy futtassák a fájlokat.

Az etikus hackelésnek öt fázisa van: 1) megfigyelés, 2) hozzáférés 3) felsorolás, 4) hozzáférés fenntartása és 5) végül a pályák lefedése. A felderítés magában foglalja az információgyűjtést a rosszindulatú hackek szándékolt célpontjáról a célrendszer próbájával. A portokat a rendszer gyengeségeinek és a tűzfal és az útválasztók körüli sérülékenységek felkutatása céljából vizsgálják meg. Miután észlelték, a hackerek kidolgozhatják a rendszer elérésének eszközeit. A felderítésnek két típusa létezik: aktív és passzív.

A passzív felderítésnek semmi köze sincs az információbiztonsághoz vagy az informatikai rendszerekhez, de ez lehet a vállalati rutinokkal kapcsolatos ismeretek - azok az idők, amikor az alkalmazottak megérkeznek és távoznak. Vagy lehetnek internetprotokoll (IP) változások, elnevezési konvenciók, rejtett szerver vagy hálózatok. A hacker figyeli az adatáramlást, hogy megnézze az ügyletek időpontját és a forgalmi útvonalakat.

A hacker támadásának legfontosabb fázisa a rendszerhez való hozzáférés. Ez történhet helyi hálózaton (LAN) vagy interneten keresztül, helyi hozzáféréshez a számítógéphez vagy akár offline is. Ez magában foglalja a verem-alapú puffer túlcsordulásokat, a szolgáltatásmegtagadást (DoS) és a munkamenet-eltérítést.

A felsorolási vagy szkennelési szakasz magában foglalja a hálózat vizsgálatát a felderítés során összegyűjtött információk alapján. Az alkalmazott eszközök tárcsázók, portolvasók, hálózati térképezők, seprőgépek és sebezhetőségi szkennerek.

A hozzáférés fenntartása elengedhetetlen ahhoz, hogy később felhasználhassuk. Időnként exkluzív hozzáférést tartanak fenn a hátsó ajtókon, trójaiak, rootkit-ek révén. Az utolsó szakasz a pályák lefedése, hogy elkerüljék a biztonsági személyzet észlelését. A Certified Ethical Hacking (CEH) program részletesen lefedi ezeket a témákat, és az EK-Tanács teszteli az igazolás odaítélése előtt, amely képesíti a jelöltet arra, hogy vállaljon kihívást jelentő feladatokat az iparban.

A vizsga a következő területeken teszteli a jelöltek tudását és készségeit -

-

- Távközlés, hálózatok, számítógépes média és informatikai rendszerek

- Széles körű ismerete az operációs rendszerekhez, a MAC, a Linux és a Windowshoz kapcsolódó biztonsági protokollokról,

- Képesnek kell lennie arra, hogy feltörjék a hacket egy szervezet számítógépes rendszerébe, hogy megfelelő engedélyével felmérjék a sebezhetőségeit és gyengeségeit -

- Végezzen megelőző és korrekciós intézkedéseket a rosszindulatú támadások ellen

- Alkalmasaknak kell lenniük a különféle típusú jelszavak azonosításában és feltörésében, és meg kell akadályozni a jelszó-támadásokat.

- A kriptográfia és a titkosítási technikák megértése a magán / nyilvános kulcsú infrastruktúrával.

- Tudnia kell a számítógépes támadásokról, ideértve a trójai, az URL-t, az obfuzikációt, a személyazonosság-lopást és a szociális mérnököket.

Tanulja meg, hogyan lehet megvédeni a vállalkozásokat a rosszindulatú hackelés veszélyeitől. Értékelje a számítógépes rendszerek biztonságát penetrációs tesztelési technikák segítségével. Fejleszteni kell az etikus hacker készségeket.

Penetrációs vizsgálat

A behatolásteszt több célja, hogy megvédje létfontosságú informatikai rendszereit a külső támadásoktól, és magában foglalja a végpontok, alkalmazások, hálózatok elhelyezését az előírt tesztekhez. Lehetővé teszi a biztonsági szakemberek számára, hogy megelőzzék az esetleges veszélyeket jóval korábban, és orvosolják a biztonsági réseket.

A rendszeres tollal történő tesztelés hasznos a vállalatok számára, hogy előzetesen tudják, milyen biztonsági kockázatokkal jár az informatikai rendszer. Az időszerű javító intézkedések megakadályozzák a hackerek behatolását a hálózatba, veszélyeztetve az értékes adatokat. Ez elkerüli a biztonság megsértésével járó költségeket, amelyek millió dollárba kerülhetnek, és az imázs elvesztését jelentheti az adatok ügyfelek védelme és az üzleti vállalkozások közötti információk vonatkozásában, beleértve a harmadik fél adatait is. A behatolási tesztek segítik a szervezeteket abban, hogy megfeleljenek a megfelelési / ellenőrzési előírásoknak, mint például a GLBa, a HIPAA és a Sarbanes-Oxley. A vállalatok jelentős pénzt takaríthatnak meg a behatolásteszttel kapcsolatos biztonsági előírások be nem tartásáért kiszabott bírságok útján. Képesek lesznek betartani a szövetségi FISMA, PCI-DSS vagy NIST által felhatalmazott teszteket.

Ajánlott tanfolyamok

- Professzionális webszolgáltatások Java tanfolyamon

- Tanúsító képzés a játékfejlesztéshez a C ++ nyelven

- Online etikai hackerek képzése

- E1261Professional Vegas Pro 13 Training

Engedélyezett behatolási teszt az Európai Tanács által

Az EC-Tanács az engedélyezett behatolást (LPT) az információbiztonsági programok csúcspontjaként értékeli, amely hitelesített etikus hackerek programmal, valamint az EC-tanácsi tanúsított biztonsági elemző (ECCSA) programmal rendelkezik.

Az EK-Tanács LPT vizsga a legnehezebb gyakorlati vizsga a tanúsítás odaítélése előtt. A tanfolyam online verziója több mint 39 intenzív modullal, több mint 2300 diával rendelkezik, amelyek a penetrációs tesztek összetett aspektusaiba kerülnek. A tanfolyam 1100 eszközt kínál, amelyek segítségével mélyen belemerülhetnek a penetrációs tesztek tudományába.

Az EK-Tanács szerint az LPT vizsga a kis- és középvállalkozásokkal és a világ minden táján működő szakemberekkel együttműködésben alakult ki, alapos munka, szerep, feladat feladat és készségek hiányának elemzése után. Valós időben szimulálja a multinacionális szervezetek komplex hálózatát.

A tanfolyam online verziója lehetővé teszi az információbiztonsági személyzet számára, hogy megtanulja a penetrációs teszteket a világ bármely pontjáról és jelentkezzen LPT engedélyhez. A licenc az érdekelt felek számára biztosítja, hogy rendelkezik a készségekre alapozott kompetenciával az alapos biztonsági értékelés elvégzéséhez.

Jogosultsági kritériumok

Nem minden informatikai szakember jogosult kérelmezni az EK-Tanács engedélyét, különösen a tollteszteléshez. A jelöltnek jó állapotú ECSA-tagnak kell lennie, legalább két éves tapasztalattal rendelkezik a pentesztelés terén, és jóváhagyott ipari tanúsítvánnyal kell rendelkeznie, például OSCP vagy GPEN. A pályázók az internetes űrlapon keresztül közvetlenül jelentkezhetnek az EK Tanácsához.

A tanúsítás előnyei

- A tanúsítás lehetővé teszi a jelölteknek, hogy gyakorolják a penetrációs teszteket és a konzultációt globális alapon.

- Az ipar elfogadása jogi és etikai biztonsági szakemberként.

- Hozzáférés az EK-Tanács szoftveréhez, sablonjaihoz és tesztelési módszertanához.

Bár a különféle ügynökségek tanúsítják, az EK-tanúsítás lehetővé teszi számukra a képességeik gyakorlását, hogy engedéllyel rendelkező penetrációs tesztelőként működhessenek.

Noha az etikus hackelés és a behatolás az információbiztonság területéhez tartozik, szerepükben és funkcióikban finoman különböznek egymástól. A Certified Ethical Hacker a hackelési technológiák elsajátításával rendelkezik, míg egy engedélyezett penetrációs tesztelő program szakemberek számára készül, akik felhatalmazottak a vállalati hálózatok penetrációs tesztelésére.

Az Európai Tanács tanúsítási vizsga iránti kérelmeit online fogadják el a https://cert.eccouncil.org/lpt-application-form.html weboldalon.

Az Ankit Fadia Certified Ethical Hacker programja is világszerte elismert. A számítógépes biztonsággal foglalkozó, világszerte ismert hatóság dolgozta ki. Ez a legújabb eszköz technikákat és módszereket kínálja a számítógépes bűnözők és terroristák számára. Azt is megmutatja, hogyan kell harcolni velük. Ankit Fadia azt is megmutatja, hogyan támad be a weboldalakba, a fiókokba, a mobiltelefonokba és a jelszavakba a szemét előtt.

A penetrációs tesztelés és az etikus marketing lehetősége hatalmas, ha India vezető szolgáltató szektorportálja, a Naukri.com 115 szabad állást jelenít meg ezen a területen.

A Certified Ethical Hacker (CEH) és a Penetration tesztelő szerepe különbözik, bár ezek az információbiztonság területébe esnek. A CEH feladata az informatikai rendszerek védelme bizonyos rutinok végrehajtásával, amelyek megvédik a rendszert a külső veszélyekkel szemben. Ezen a területen a szakértőket biztonsági auditoroknak, hálózati biztonsági szakembereknek, penetrációs tesztelőknek, webhely adminisztrátoroknak, biztonsági tanácsadóknak alkalmazzák, az ismeretektől, képességétől és tapasztalatától függően. Ezeken a területeken az EK-tanúsítvánnyal rendelkező szakembereknek nagy igény van a kormányzati szektorban, a katonai és a védelmi területeken. Az etikai hackelés tanfolyamai, amelyek összhangban állnak az EK Tanács tantervével, felkészítik az információbiztonsági személyzetet az EK Tanács tanúsításának megszerzésére. Ezeket a magánszektorbeli iskolák, több ország egyetemei kínálják.

Következtetés

Az iparban információbiztonsági szakemberek találhatók, globális tanúsítvánnyal és anélkül. Fizetni kell, ha a bérleti menedzser többségében hitelesítésre kerül, és a bérleti döntések szempontjából tényezőnek tekinti a bizonyítványokat. Jobban kezdik a karriert, jobb fizetést és emelést kapnak.

Az USA Munkaügyi Statisztikai Irodája szerint az információbiztonsági elemzők iránti kereslet várhatóan 18% -kal növekszik 2014-től 2024-ig, ami sokkal gyorsabb ütemben, mint a legtöbb más foglalkozás. Indiában csak 50 000 kiberbiztonsági szakember létezik, de a nemzetnek 2020-ig ötmillió szakemberre van szüksége - állítja a Szoftver- és Szolgáltatóvállalatok Országos Szövetsége (NASSCOM).

Az ország évente 77000 új etikai hackert igényel, de jelenleg csak 15 000 képzést végez ezen a területen. Még a hackerek legjobbjainak is többet kell tanulmányozniuk, és globális tanúsítvánnyal kell rendelkezniük a hitelesség megszerzése érdekében. Az etikus hackerek és a penetrációs tesztelők iránti növekvő igénynek megfelelően számos intézet létrehozta a magánszektor különféle tanfolyamokat kínáló intézményeit.

McKinsey szerint az indiai vállalatok kb. 70% -a hajlamos a számítógépes támadásokra. Egy nemrégiben bekövetkezett eseményben egy társaságnak hatalmas pénzt kellett fizetnie azért, hogy visszaszerezze lopott adatait.

Az Egyesült Államokban a szabályok szigorúak a megfelelés szempontjából. Indiában nincs az egészségbiztosítás hordozhatóságáról és elszámoltathatóságáról szóló törvény, amelyet az Egyesült Államok kongresszusa 1996-ban fogadott el. A törvény célja Amerika bizalmas egészségügyi adatainak védelme és kezelése. A HIPAA-t nem teljesítő vállalatok számára nehéz az USA-ban üzleti tevékenységet folytatni.

Az etikus hackelés, a penetrációs tesztek mellett a sebezhetőségi tesztek is egyre népszerűbbek, de gyakran összekeverik a penetrációs teszteket - mondta a szakértők.

Ajánlott cikk

Íme néhány cikk, amely segít részletesebben megismerni a Certified Ethical Hacker VS Certified Penetration Testert, tehát csak keresse meg a linket.

- Kali Linux vs Ubuntu: Előnyök

- Linux vs Ubuntu

- Csodálatos útmutató az etikus hackerek meghatározásához Tanúsítás | képzés | Kezdők