Bevezetés a felhőalapú biztonsági eszközökbe

A felhőalapú számítástechnika a technológiák széles körére vonatkozik, amelyek irányítják, kihasználják és védik a virtualizált adatkezelő alkalmazásokat, annak egyedi IP-jét, szolgáltatásait és a felhőalapú számítástechnika integrált infrastruktúráját. Ez a számítógépbiztonság, a hálózati biztonság és az információbiztonság egysége. A biztonsági kérdések társulnak a felhőegységhez. A szervezetek különféle célokra használnak felhőtechnológiát, és minden modell egyedi tulajdonságokkal rendelkezik. A felhők különféle szolgáltatási modelljei: Szoftver mint szolgáltatás, Infrastruktúra mint szolgáltatás és Platform, mint szolgáltatás, amelyet bármelyik privát, nyilvános, hibrid és közösségi felhőben telepíthetnek. A biztonsági kérdések két nagy kategóriába sorolhatók: az egyik a felhőszolgáltatók, a másik pedig az ügyfelek. Ebben a cikkben részletesen tárgyaljuk a felhő biztonságának néhány fontos eszközét.

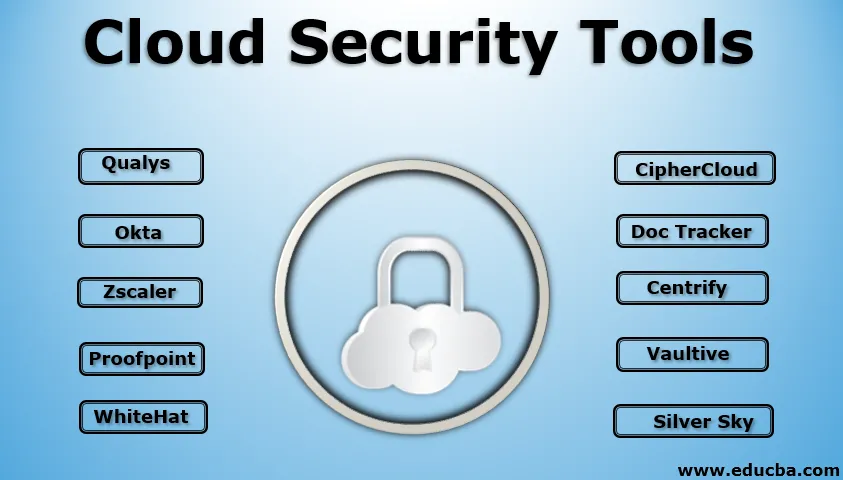

Legjobb felhőalapú biztonsági eszközök

A vállalat mérete nem számít a biztonság szempontjából. Még a mobiltelefonnak is sok jelszava és mintázatzára van a felhasználói adatok védelme érdekében. A hackerek minden helyre el vannak osztva az adatok bepattanására, ha rossz tűzfal van. Tehát a biztonság az első, amelyet rendszeresen ellenőrizni kell. Íme néhány biztonsági eszköz, amelyek ígéretesek és zseb-barát módon telepíthetők a hardverre és a szoftverre.

1. Qualys

A Qualys eszközök telepítve vannak az esetleges veszélyek ellenőrzésére és az eszközök, webes alkalmazások és weboldalak felhőalapú megoldásokkal történő biztonságos védelmére. A szervezet elemez minden rosszindulatú program támadást, és ellenőrzi, hogy a felhasználói adatok vagy rendszer semmit sem érint-e. Ha bármilyen támadást észlel, megjeleníti a problémák megoldásához szükséges lépéseket, és újból megvizsgálja az összes weboldalt és alkalmazást, hogy tisztázzák és hatékonyan működjenek. A Qualys csak felhőben használható tűzfalat állít elő a weboldalak védelme érdekében minden fenyegetéstől.

2. WhiteHat biztonság

A WhiteHat biztonság célja a felhasználói webhelyek védelme a gyökér szintjétől, amely magában foglalja a kódolási folyamatot. Ez az eszköz csomagként érhető el, öt különböző alkalmazásba ágyazva. Az első alkalmazást weboldalak és kódolás védelmére használják. A második alkalmazás segít azonosítani azokat a problémákat, amelyeket a webhely a gyártás előtti elindítása előtt észlelt. Egy másik alkalmazás segít a felhasználónak, hogy ellenőrizze az élő környezetben felmerülő összes lényeges problémát. A negyedik alkalmazás lehetővé teszi a felhasználó számára, hogy bármilyen javítás észlelésekor akár lyukakon keresztül hozzáférhessen a weboldalakhoz. A legfontosabb kutatási ágként működik, és frissített információkkal szolgál a felhasználó biztonsági hálózatán.

3. Okta

Az Okta minden személy bejelentkezésekor az identitáskezelésre összpontosít, és mi az oka a bejelentkezésüknek. Már rendelkezésére áll azoknak a munkavállalóknak a adatbázisa, akik naponta jelentkeznek be az alapvető egészségügyi ellenőrzésekhez és teljesítmény-ellenőrzésekhez, majd az ügyfelek, a felhő szolgáltatók és a harmadik fél ügyfeleinek adatai vannak. Ismeri azokat az embereket, akik háttereknél dolgoznak és előretekintik az emberekhez való hozzáférést. Segíti a felhasználót az alkalmazások kezelésében, beleértve a Google alkalmazásokat, salesforce-ot, munkanapokat, a Microsoft Office 365-et. Segítheti az adatvédelmi megállapodásokat, a bejelentkezési gombokat és a bejelentkezési műszerfalokat.

4. Bizonyítási pont

A Proofpoint egy olyan eszköz, amely csak az e-mailekre fókuszál, amelyet automatikusan generál a rendszer heti lyukából, és amelybe a hackerek könnyen beléphetnek. Nemcsak a bejövő adatokat akadályozza meg, hanem biztosítja az összes kimenő adat egységet is. Segít az adatvesztés megelőzésében. Az adatkezelés és az adatáramlás titkosításával és visszafejtésével is foglalkozik.

5. Zscaler

A közvetlen felhőhálózat terméke, amely költséghatékony és egyszerű telepítésre kerül, mint az ősi biztonsági módszerek. A Zscaler cégtermék védi a rendszereket a fejlett fenyegetések támadásaitól azáltal, hogy megfigyeli és ellenőrzi az ellenőrző posztként működő felhasználói hálózatba belépő és az abból kifolyó forgalmat. Ezenkívül egy speciális online mobil alkalmazás-irányítópulton rögzíti és figyeli a mobiltelefont.

6. CipherCloud

A CipherCloud egy olyan alkalmazás, amelyet az összes többi szolgáltatás és termék - például a Google-alkalmazások, az Amazon webszolgáltatások, a Chatter, az Office 365 - biztonságához használnak. Biztosítja az adatok titkosítás, a forgalom rendszeres megfigyelése és az antivírusok elleni szkennelése általi védelmét.

7. Doc Tracker

A Doc Tracker a biztonsági réteg tetején található, amely megosztja a Box és az Office 365 fájljait. A felhasználónak biztonsági réteget kell felvinnie a fájlok tetejére, ha elfelejtik, bárki el tudja olvasni, szerkesztheti és vezérelheti. azt. A Doc Tracker arra koncentrál, hogy megakadályozza a dokumentumokat az ilyen forgatókönyvektől. Ez lehetővé teszi a felhasználó számára, hogy megismerje a másik személyt, aki hozzáférni fog a megosztott fájlhoz. Ha megpróbálja kezelni a korlátain kívül, a felhasználó újból elfoglalhatja a fájlt, ha rákattint a „megoszthatatlan” elemre.

8. Centrifugálja

A Centrify célja az identitáskezelés több alkalmazáson és eszközön keresztül. A fő cél az, hogy a felhasználók, a munkáltatók és az ügyfelek egyaránt hasonlók, mint központi terület, amelyet a vállalati politikák révén lehet megtekinteni és elérni. Riasztást ad, amikor egy személy megpróbál bejelentkezni helyszíni felhőszoftverből vagy felhőalkalmazásból. Ez egy speciális termék, amely a Samsung Knox számára működik, és amely védelmi szoftverrel rendelkezik. Ez a termék lehetővé teszi az egyetlen bejelentkezési folyamatot.

9. Érzékeny

A Vaultive átlátszó hálózati proxyként működik, amely a kibertér és a hálózat között fekszik, előszó nélkül. A felhőalapú szerverek használata előtt ne várja el, hogy a vállalat teljes biztonságot biztosítson a felhasználói fájlokhoz és adatokhoz, ahelyett, hogy a saját adatait titkosítással védi a kiszolgálókra való belépés előtt. A Vaultív titkosítja az összes kimenő adatot az 365 irodából, mielőtt bejutnának a hálózatokba és az alkalmazásokba

10. Ezüst ég

Felhasználói egyablakos rendszernek kell lennie a felhőalapú biztonság érdekében. E-mail figyelést és hálózati védelmet nyújt. Elősegíti a felhasználót, hogy a HIPAA és a PCI megállapodás ügyfele legyen. Ez a fő ügyfél az erőteljes többrétegű biztonsági rendszerek biztosításával szabályozza a vállalati politikákat és az egészségügyi információkat, valamint a vállalkozás online fizetéseit.

Következtetés

Ezért a biztonságot mint szolgáltatást ki kell telepíteni és hatékonyan kell használni a hálózaton keresztül, hogy elkerülhető legyen az adatok szivárgása, az adatvesztés és a hackerek adatai.

Ajánlott cikkek

Ez egy útmutató a Cloud Security Tools-hoz. Itt tárgyaljuk a különféle felhőalapú biztonsági eszközöket, amelyek ígéretesek és zseb-barát módon telepíthetők a hardverre és a szoftverre. Megnézheti más kapcsolódó cikkeinket, hogy többet megtudjon-

- IoT biztonsági kérdések

- Ingyenes adatelemző eszközök

- Kiberbiztonsági alapelvek

- Regressziós tesztelő eszközök

- Tűzfal eszközök

- A titkosító típusai

- A számítási felhő típusai